安全性是任何现代 Web 应用程序的关键部分。无论您是构建电子商务网站、管理面板还是 SaaS 平台,您都需要精细的访问控制,以确保只有授权用户才能执行某些作。

在 Spring Boot 中,管理安全性并不意味着编写大量复杂的逻辑代码。使用 @PreAuthorize ,您可以使用单个注释来限制对方法的访问,从而保持安全规则的简洁、声明性以及它们所属的位置。

在本指南中,您将了解:

- • 作用和工作原理

- • 如何在 Spring Boot 项目中进行设置

- • 真实用例和最佳实践

让我们开始吧。

🔎 什么是 @PreAuthorize ?

@PreAuthorize是 Spring Boot 中的方法级安全注释,用于在执行方法之前控制访问。

只需一行代码,您就可以:

✔ 将 API 端点限制为某些角色(例如,只有管理员才能删除用户)

✔ 控制对服务层方法的访问(例如,只有账户所有者才能更新其配置文件)

✔ 编写自定义安全表达式(例如,用户只能查看自己的数据)

💡 示例:仅对管理员进行访问

@PreAuthorize("hasRole('ADMIN')")

public void deleteUser(Long userId) {

userRepository.deleteById(userId);

}在这种情况下,只有具有权限的用户ROLE_ADMIN才能执行此方法 。其他任何人都会自动被阻止。

🔎 什么是 @PreAuthorize ?

@PreAuthorize 是 Spring Boot 中的方法级安全注释,用于在执行方法之前控制访问。

只需一行代码,您就可以:

✔ 将 API 端点限制为某些角色(例如,只有管理员才能删除用户)

✔ 控制对服务层方法的访问(例如,只有账户所有者才能更新其配置文件)

✔ 编写自定义安全表达式(例如,用户只能查看自己的数据)

💡 示例:仅对管理员进行访问

@PreAuthorize("hasRole('ADMIN')")

public void deleteUser(Long userId) {

userRepository.deleteById(userId);

}在这种情况下,只有具有权限的用户ROLE_ADMIN才能执行此方法 。其他任何人都会自动被阻止。

🛠️ @PreAuthorize 在 Spring Boot 中设置

在使用 @PreAuthorize 之前,您需要在应用程序中启用方法级安全性。

1. 添加 Spring Security 依赖项

如果您使用的是 Spring Boot Starter Security ,您可能已经拥有它。否则,请在 中添加pom.xml此依赖项:

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>对于 Gradle ,请将此内容添加到build.gradle:

implementation 'org.springframework.boot:spring-boot-starter-security'2. 启用方法级权限控制

修改您的安全配置类以启用方法级权限控制:

@EnableGlobalMethodSecurity(prePostEnabled = true)

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.anyRequest().authenticated()

.and()

.httpBasic();

}

}这告诉 Spring Security 你想要使用诸如 @PreAuthorize 和 @PostAuthorize 之类的注解来进行细粒度的访问控制。

🔑 如何使用@PreAuthorize(附示例)

现在我们的设置已经准备好了,让我们尝试在不同场景应用@PreAuthorize。

🛡️ 仅限管理员访问

如果希望仅管理员访问方法,请使用以下命令:

@PreAuthorize("hasRole('ADMIN')")

public List<User> getAllUsers() {

return userRepository.findAll();

}✅ 如果用户具有 ROLE_ADMIN 角色,则该方法将按预期运行。

❌ 如果用户没有 ROLE_ADMIN 角色,Spring Security 会自动阻止访问。

注意: Spring Security 会自动添加ROLE_为前缀。因此,”hasRole(‘ADMIN’)”实际上检查 “ROLE_ADMIN” .

👥 允许多个角色访问一个方法

如果您希望管理员和经理访问终端节点:

@PreAuthorize("hasAnyRole('ADMIN', 'MANAGER')")

public void performAdminTask() {

// Only admins and managers can execute this

}✅ 这允许ROLE_ADMI 和 ROLE_MANAGER 访问

📝 根据用户 ID 限制访问

有时,用户只应访问自己的数据 。

这样,用户就只能更新自己的配置文件 :

@PreAuthorize("#userId == authentication.principal.id")

public void updateProfile(Long userId, UserProfile profile) {

userService.updateUser(userId, profile);

}🚀 使用 @PreAuthorize 的高级条件

您还可以组合多个条件以实现精细的访问控制。

示例:仅允许活跃且具有管理员角色的用户

@PreAuthorize("hasRole('ADMIN') and #user.isActive")

public void deactivateUser(User user) {

user.setActive(false);

}🔍 何时使用@PreAuthorize?

✅ 适用场景:

✔ 保护服务方法和 API

✔ 将安全规则与业务逻辑放在一起

✔ 处理基于角色的访问,无需复杂逻辑

❌ 不适用场景:

✖ 保护 UI 组件(请使用前端授权)

✖ 复杂的规则评估(考虑自定义权限评估器)

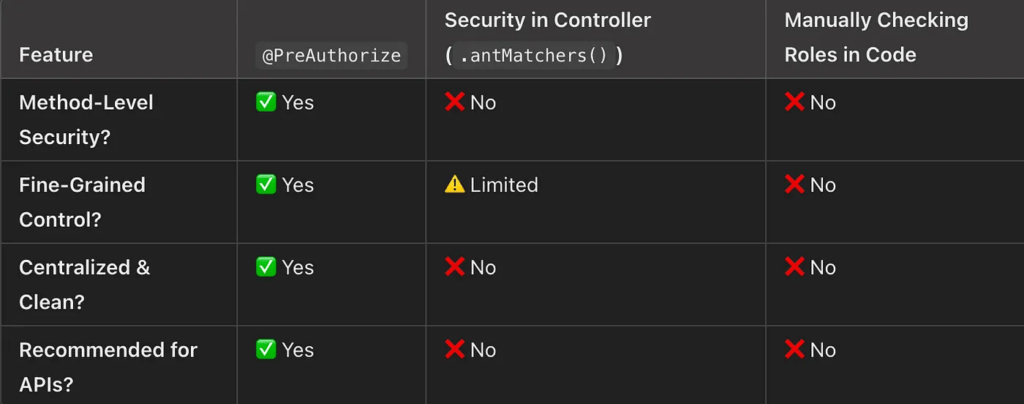

@PreAuthorize 与Spring Security中的其他方法对比

🎯 使用 @PreAuthorize 的最佳实践

✔ 保持角色名称一致(例如,始终使用 ROLE_ADMIN、ROLE_USER)。

✔ 避免在注解中使用复杂的逻辑——保持可读性。

✔ 如果需要方法运行后额外的安全措施,请结合使用 @PostAuthorize。

✔ 对于简单的情况,使用 @Secured(但 @PreAuthorize 更强大)。

📌 结论

Spring Boot 使安全变得简单,而 @PreAuthorize 就是证明。与其在方法内部编写复杂的安全性逻辑,不如使用单行注解来保护您的 API,保持代码整洁、可维护且安全。